有些攻擊就這樣靜悄悄混進來,SIEM 真的抓不到

說真的,有時候那些資安工具啊,你以為什麼都靠它就萬無一失,結果人家駭客可以在你網路裡混個半年都沒被發現。台灣現在很流行買一堆 SIEM(像 SOC 常用的那種事件管理系統),但我看 Dcard 上好幾個工程師都遇到一樣的問題,就是一大堆假警報,把人累到快離職,真的。

我記得有一次碰到一個很詭異的警告——平常都懶得看那種「PowerShell 活動異常」的通知,因為大部分時候都是在誤報,但那天我還是多看一眼,發現來源不是 SIEM,而是實驗中的 AI 偵測模型。這才慢慢查到,原來有一個攻擊者早就潛伏很久,還會用 DNS 偷偷送資料出去,一般工具根本沒抓到。

傳統威脅獵捕卡在哪?

靠指標?一堆換車牌就失效:什麼 IOC(入侵指標)啦,都是比對現成清單,問題駭客根本會一直換花樣。像是只靠檔案簽章、IP、黑名單那種,你擋得了一時,防不了長期潛伏。

簽章型很快就沒用了:這方法只能抓以前出現過的攻擊,新的花招就全靠運氣。

人腦當然厲害,但誰吃得消:你給資安人一大堆 Log,像是叫他在全台北的郵局裡找一張特別的郵票,數量多到人腦會壞掉。尤其現在每家公司光每天的事件紀錄就幾百萬筆。

反正,真正厲害的攻擊者,他們最愛用「合法工具」——什麼 PowerShell、內建帳號、慢慢動作,潛得你都不知道。

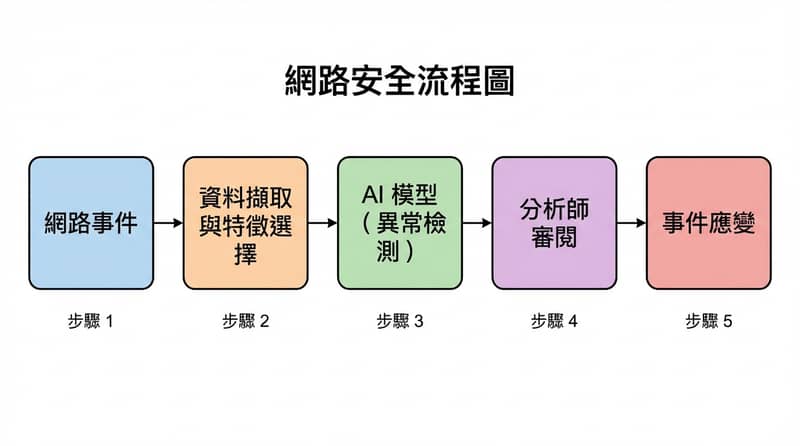

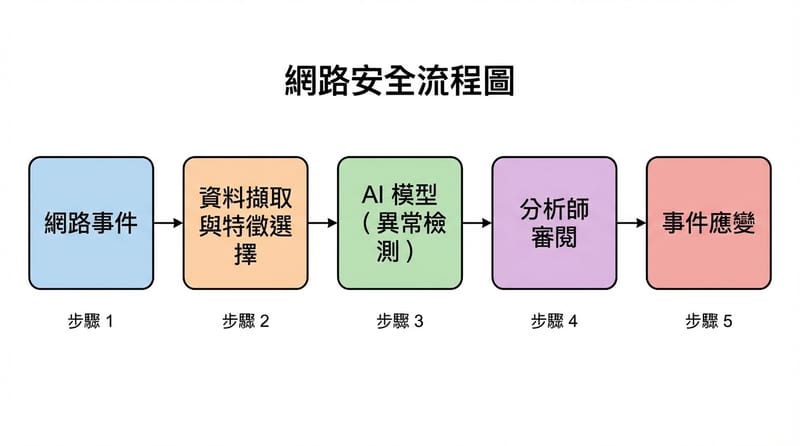

如果要自幹一套 AI 威脅獵捕,底層長怎樣?

第一步,先收集「有用」的數據:不是亂抓。像 NetFlow、DNS 查詢、Windows 事件、Proxy 紀錄、認證紀錄這幾個很重要。不是每一個都要,但重點是「能看出行為模式」的那些。

關鍵特徵舉例:我看過的比較實用的欄位有:

登入次數(四小時內)、存取過幾台主機、登入失敗比例、每小時查 DNS 幾次、查了哪些少見網域、傳輸流量多不多、是不是下班時間還在活動等等。

第二步,AI 用什麼招?我一開始也搞不懂有什麼差,後來發現三種主要流派:

- 有標籤(監督式)訓練:要先有很多「已知有問題」的案例來訓練,但哪來那麼多資安事件能當教材?很難。

- 沒標籤(非監督)自找異常:就是叫機器自己找奇怪的地方,可惜超級愛報錯,每天都吵你,正常人用不起來。

- 半監督式才是活路:只訓練正常行為,遇到離譜的才標警示,這種方法反而有用,遇到怪的真的會跳出來,而且不用一直手動餵資料。

實際模型最常見 Isolation Forest:Python 那個 scikit-learn 套件的 IsolationForest 模型很實用,大致上流程是先把正常資料標準化訓練,後來新資料直接丟進去,只要分數太偏離就自動報異常。

現實案例,AI 怎麼找到那些人腦抓不到的攻擊?

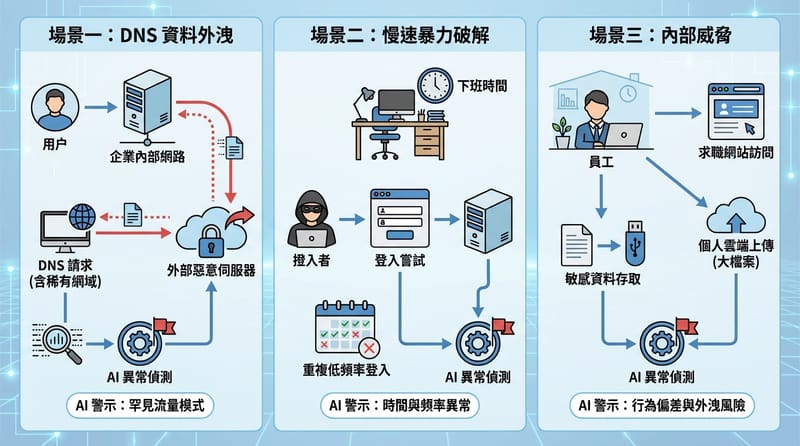

1. DNS 偷渡案:有駭客把偷到的資料加密,分成一堆怪怪的 DNS 請求慢慢送出國去。傳統工具看一看還覺得都是正常查詢,AI 就能發現查的網域很罕見、時機又很剛好,還跟資料庫被存取的時段有關,這種就很容易被抓出來。

2. 龜速偷帳號:有人用很低調的方式,每小時只失敗兩三次,但同時鎖定上百帳號試,故意模仿一般上班族活動。這種「慢火煉」的模式,人腦一定忽略,AI 用統計就能挑出這種奇怪的失敗率。

3. 內鬼慢慢搬:離職員工想偷東西,會一直查特定機密文件,還同時有查詢求職資訊記錄(像 HR Log),而且資料會斷斷續續地傳去自己的雲端硬碟。這樣的混搭行為很難靠單一警示發現,但 AI 看的是「關聯跟行為流」,就會覺得很詭異。

理論都很美,真的落地有這些地雷要避開

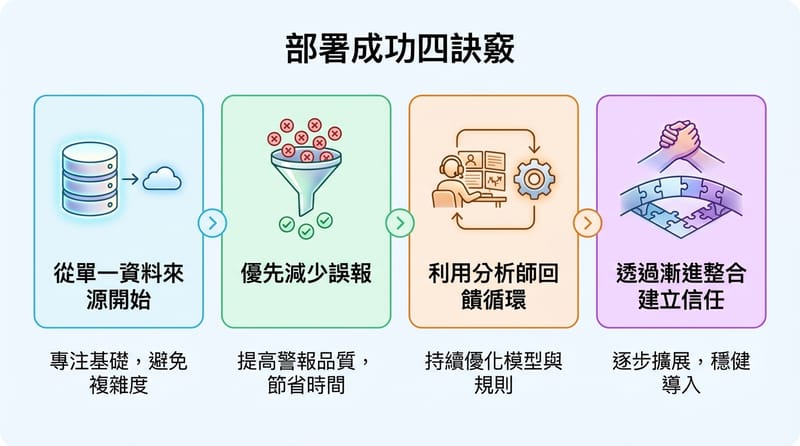

千萬不要一開始就貪心:不要想著要全包所有數據源,光 DNS 或 AD 認證 Log 抓好就很夠練了。太多東西一起來,debug 會把你搞瘋。

一開始假警報超級多:我有看過一個實驗型模型,第一版居然 4 成都是假警報。後來只能慢慢調:比如把公司維護時段、固定程式活動等資訊加進去;還要做「回饋機制」,像 SOC 人員用過會回報「這不是問題」讓 AI 自己修正。

不要想著直接信任 AI:很多資安老鳥(你去 PTT 的 tech_job 看,討論超多)都還是懷疑這種東西。我看到有公司做法就是先讓 AI 提供「前十名最可疑的案例」給分析師人工驗證,而不是讓它自作主張說你被攻擊了,這樣才比較容易被信任。

AI 還是有它看不懂的死角

AI 不會看上下文:比如一個員工查特殊檔案,AI 只看到怪異行為,但沒辦法理解他可能只是準備季度報告,不是真的有問題。

戰略判斷?還是要人腦:AI 看得到局部,但沒辦法知道駭客到底目的是什麼,也沒辦法自動調整重點去查新的花招。

法律和道德那關,機器過不去:像員工隱私、資料調查到底合不合法,還是要靠真正的管理層或人來判斷,AI 只能提示。

創意和應變:駭客花樣百出,人腦還是比 AI 靈活。AI 只會學已經見過的模式,人能靠直覺和過往經驗預測未知手法。

AI 很強,但不是萬能的超人,還是只能當資安人的「外掛」,不能當全自動終極武器。

想上手?30 天新手上路計劃直接抄

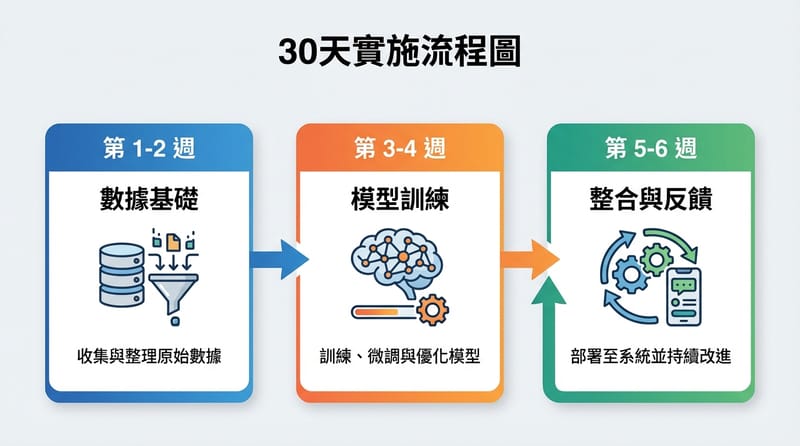

第一週到第二週:先穩穩抓好關鍵數據

- 選出對你們公司最重要、最有參考價值的日誌或紀錄

- 建立資料流管道,把資料格式都弄一致

- 不用一開始就追求很細,先抓 1~2 個「行為型」特徵即可

第三週到第四週:初步模型上線練練手

- 先用最簡單的異常偵測模型(Isolation Forest 很多公司都用)

- 只要訓練一段你很確定「沒有被攻擊」的正常紀錄

- 記得去看結果穩不穩,先設定基本偵測標準

第五週到第六週:慢慢串接到真實系統

- 開始連接 SIEM、SOC 或現有的資安平台,但只要發「低信任度」警示,不要太大聲

- 分析師人工 review、定期優化,持續把 AI 餵胖

說穿了,AI 只是放大鏡,厲害的還是人

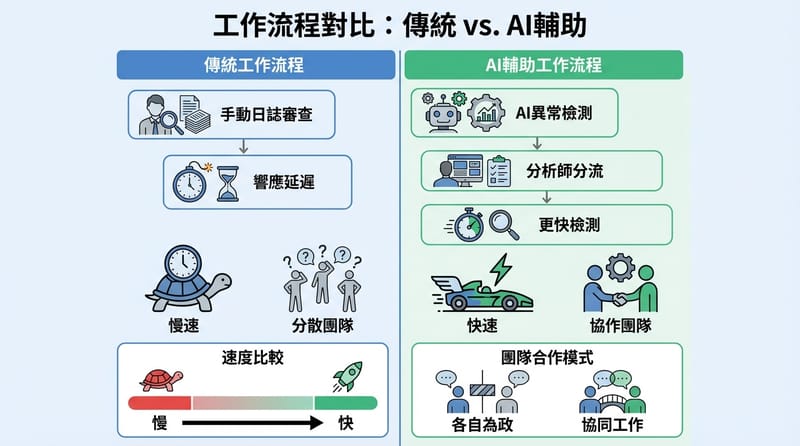

現在最強搭配:AI+人腦二重奏:最有效的方法其實是兩邊一起。AI 負責從幾百萬筆紀錄抓出 20~30 個可疑案例,資安新手先檢查一遍、補資料,資深高手再挑最麻煩的下手,最後大家回饋意見繼續訓練 AI。

具體收穫:有人這樣半年內抓出三個原本不會被發現的高級攻擊,平均發現時間從原本 45 天縮短到 12 小時,有夠有感。

坦白講,我自己怎麼看這一切?

這幾年學到的教訓:你如果只是跟風裝一大堆資安工具,結果設定沒弄好,或沒有人真的懂怎麼活用,最後還是會被攻擊混進來。

AI 這東西真的可以讓 SOC 團隊像多了第三隻眼、第五雙手,但不代表你可以「放著不管」。還是得有人一直去盯、去優化,重點是「用得下去」才有用。台灣很多公司一開始超級抗拒新技術,但現在其實大多數新創都會慢慢導入一些 AI 外掛,只是用法、設定還差很多。

最後,工具可以學,心態很難練:你要有耐心,不怕錯、不怕一堆雜訊,慢慢修慢慢補,真的有一天會看到很明顯的突破。

AI 偵測不是要把人腦取代,而是讓你發現「本來看不到的細節」。兩邊搭配起來,才叫資安進化。

你也遇過什麼超冷門的資安異常嗎?

我知道有些朋友超討厭搞 AI,覺得都在唬爛。但有沒有遇過那種自己查超久還是找不到,最後靠一個外部工具(不管是不是 AI)才抓到的詭異案例?或者假警報太多,煩到快懷疑人生的經驗?

我真心想聽聽,大家踩過什麼雷,或者你的公司現在還是只靠傳統 SIEM 嗎?還是開始偷偷在玩更潮的東西?直接聊聊看吧,別讓我孤單一個人被假警報追殺。